какие два типа сообщений ipv6 используются вместо arp для разрешения адресов

/4te.me

Адресация в IPv6

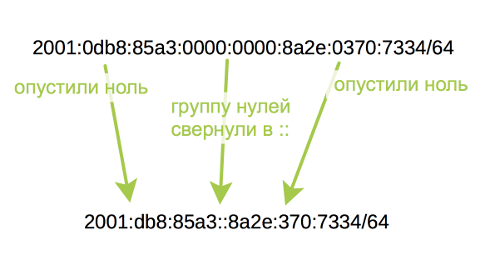

То есть адрес выше можно записать так:

Как и в IPv4, в IPv6 есть anycast, multicast и unicast адреса. Broadcast-а больше нет, вместо него есть мультикаст группа “вообще все” ff02::1

В реальной жизни чаще всего приходится сталкиваться с anycast адресами, но и они бывают разных типов.

Получение IPv6 адресов

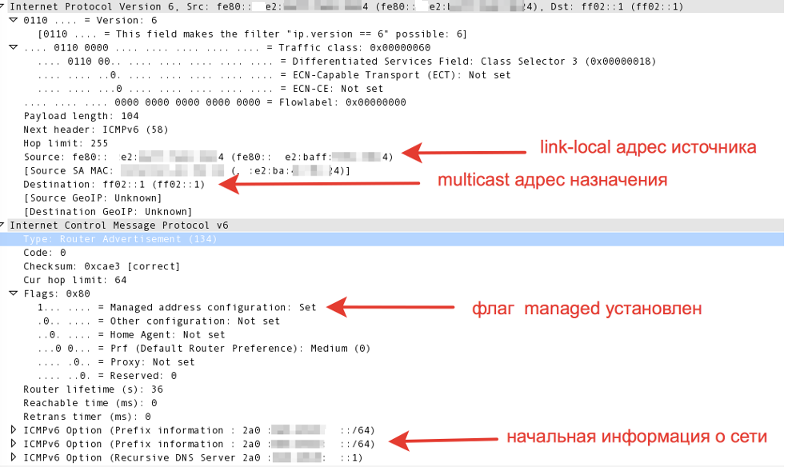

Получение IPv6 адресов немного отличается от IPv4, но в целом все осталось как прежде – запрос/ответ. В IPv6 расширили протокол ICMP и теперь, процедура получения адреса начинается с того, что клиент на multicast-адрес “все роутеры” со своего link-local адреса отправляет ICMPv6-пакет типа Router solicitation (RS), типа – “эй, есть тут кто? дайте адрес”. Если в сети есть роутер – он отвечает ICMPv6-пакетом типа Router advertisement (RA). В этом пакете содержится минимально необходимая информация, с помощью которой клиент сможет настроить свой интерфейс – префикс сети и DNS сервер.

Пакет RA в wireshark:

И тут могут быть два варианта:

Если в пакете RA есть флаг managed, то клиент сам назначает себе IP-адрес из той сети которая указана в RA. В этом случае клиент также будет использовать Duplicate Address Detection (DAD), чтобы удостовериться, что назначенный адрес ни с кем не пересекается.

Если флага нет, то клиент должен пойти на DHCP-сервер и арендовать себе адрес там. В этом случае процедура аналогична IPv4. DHCPv4-request=DHCPv6-solicit, DHCPv4-response=DHCPv6 advertise.

Существует еще вариант быстрого получения адреса, когда клиент в сеть посылает RS, а в ответ уже получает адрес от DHCP-сервера. Такой механизм называется Rapid Commit

После получения global unicast адреса сервер становится доступен по ipv6 из интернета. HTTP (и вообще любой другой протокол более высокго уровны) по IPv6, естественно, никак не отличается от IPv4, просто в пакетах в адресе отправителя/получателя указывается v6 адрес.

ARP в IPv6

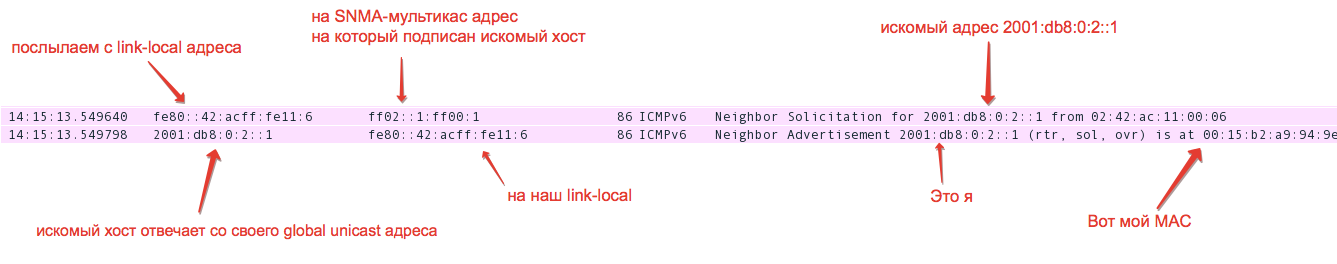

В IPv4, чтобы узнать канальный адрес соседа использовался протокол ARP, в IPv6 его нет, вместо него есть Neighbor Discovery Protocol (NDP). Когда мы хотим узнать MAC-адрес какого-то IP-адреса, то с нашего link-local адреса посылаем ICMPv6 пакет типа Neighbor Solicitation (NS) на специальную multicast-группу SNMA, адрес этой группы связан с искомым IP-адресом, в итоге этот пакет получит только хост с искомым адресом. На NS искомый хост отвечает пакетом Neighbor Advertisement (NA) на наш link-local адрес – “это я, вот мой MAC”. Вот так это выглядит в wireshark:

Посмотреть список MAC-адресов в linux можно командой:

Сбросить этот кэш можно так:

После этого все записи переходят в состояние FAILED и через несколько секунд удаляются:

Как я писал в самом начале – здесь приведена лишь минимально необходимая для понимания работы IPv6 информация. Тема эта огромная, и полное описание займет не одну книгу.

Почему ARP заменяется NDP в IPv6?

ARP был заменен NDP (протокол обнаружения соседей). Но я не знаю точную причину этого.

Кто-нибудь может объяснить это простыми словами?

Есть ли проблемы с безопасностью в ARP?

Ложные ARP-сообщения отправляются по локальной сети, в результате чего MAC-адрес злоумышленника связывается с IP-адресом действующего компьютера или сервера в сети.

См. Ниже для получения дополнительной информации о спуфинге / отравлении ARP.

Таблица перевода, которая отслеживает, какие MAC-адреса на каких физических портах имеет ограниченный объем памяти. Это позволяет использовать переключатель путем заполнения таблицы перевода. Примитивные коммутаторы, не зная, как обрабатывать избыточные данные, будут «не открываться» и транслировать все сетевые кадры на все порты.

При атаке с дублированием MAC-адресов коммутатор вводит в заблуждение тот факт, что два порта имеют одинаковый MAC-адрес. Поскольку данные будут пересылаться на оба порта, переадресация IP не требуется.

Почему ARP был заменен NDP?

Он предоставляет улучшения и дополнительные функции для IPv6.

Ниже приведено сравнение NDP и протоколов протокола разрешения адресов [ARP], обнаружения маршрутизатора ICMP [RDISC] и перенаправления ICMP [ICMPv4].

Как NDP защищается от ARP Spoofing / Poisoning?

Он использует протокол Secure Neighbor Discovery (SEND). Криптографически сгенерированные адреса гарантируют, что заявленный источник сообщения NDP является владельцем заявленного адреса.

Для защиты от отравления ARP и других атак на функции NDP, SEND должен быть развернут там, где предотвращение доступа к широковещательному сегменту может оказаться невозможным.

SEND использует пары ключей RSA для создания криптографически сгенерированных адресов, как определено в RFC 3972, Криптографически сгенерированные адреса (CGA). Это гарантирует, что заявленный источник сообщения NDP является владельцем заявленного адреса.

Как работает ARP Spoofing?

ARP Spoofing также называется ARP Poison Routing (APR) или ARP Cache Poisoning.

Как только MAC-адрес злоумышленника подключен к подлинному IP-адресу, злоумышленник начнет получать любые данные, предназначенные для этого IP-адреса.

Подмена ARP может позволить злоумышленникам перехватывать, изменять или даже останавливать передачу данных. Атаки ARP-спуфинга могут происходить только в локальных сетях, использующих протокол разрешения адресов.

Как работает ARP Spoofing Attack?

Шаги к ARP-спуфингу обычно включают в себя:

Атакующий открывает инструмент спуфинга ARP и устанавливает IP-адрес инструмента в соответствии с IP-подсетью цели. Примерами популярных программ ARP-спуфинга являются Arpspoof, Cain & Abel, Arpoison и Ettercap.

Атакующий использует инструмент спуфинга ARP для сканирования IP-адресов и MAC-адресов хостов в подсети цели.

Атакующий выбирает цель и начинает посылать пакеты ARP через ЛВС, которые содержат MAC-адрес атакующего и IP-адрес цели.

Поскольку другие хосты в локальной сети кэшируют поддельные пакеты ARP, данные, которые эти хосты отправляют жертве, вместо этого отправляются злоумышленнику. Отсюда злоумышленник может украсть данные или начать более сложную последующую атаку.

Злоумышленник может выбрать проверку пакетов (шпионаж), перенаправляя трафик к фактическому шлюзу по умолчанию, чтобы избежать обнаружения, изменить данные перед их пересылкой (атака «человек посередине») или запустить отказ в обслуживании. атака, вызывающая сбрасывание некоторых или всех пакетов в сети.

Сравнение [NDP] с IPv4

Протокол обнаружения соседей IPv6 соответствует комбинации протокола разрешения адресов IPv4 [ARP], обнаружения маршрутизатора ICMP [RDISC] и перенаправления ICMP [ICMPv4].

В IPv4 не существует общепринятого протокола или механизма для обнаружения недоступности соседей, хотя в документе «Требования к хостам» [HR-CL] действительно указаны некоторые возможные алгоритмы обнаружения мертвых шлюзов (подмножество проблем, с которыми сталкивается обнаружение недоступности соседей).

Протокол Neighbor Discovery обеспечивает множество улучшений по сравнению с набором протоколов IPv4:

Обнаружение маршрутизатора является частью базового набора протоколов; хостам не нужно «подглядывать» протоколы маршрутизации.

Объявления маршрутизатора несут адреса канального уровня; для разрешения адреса канального уровня маршрутизатора дополнительный обмен пакетами не требуется.

Реклама маршрутизатора содержит префиксы для ссылки; нет необходимости иметь отдельный механизм для настройки «маски сети».

Маршрутизаторы включают автоматическую настройку адреса.

Маршрутизаторы могут объявлять MTU для узлов, которые будут использоваться в канале, гарантируя, что все узлы используют одинаковое значение MTU в каналах, не имеющих четко определенного MTU.

Многоадресные рассылки разрешения адресов «распространяются» на 16 миллионов (2 ^ 24) адресов многоадресной рассылки, что значительно сокращает количество прерываний, связанных с разрешением адресов, на узлах, отличных от целевого. Более того, машины без IPv6 вообще не должны прерываться.

Перенаправления содержат адрес канального уровня нового первого прыжка; отдельное разрешение адресов не требуется при получении перенаправления.

Несколько префиксов могут быть связаны с одной и той же ссылкой. По умолчанию хосты изучают все префиксы по ссылке из рекламных объявлений маршрутизатора. Однако маршрутизаторы могут быть настроены на пропуск некоторых или всех префиксов в объявлениях маршрутизатора. В таких случаях хосты предполагают, что адресаты находятся вне соединения, и отправляют трафик на маршрутизаторы. Затем маршрутизатор может выдавать перенаправления в зависимости от ситуации.

В отличие от IPv4, получатель перенаправления IPv6 предполагает, что новый следующий переход подключен. В IPv4 хост игнорирует перенаправления, указывающие следующий переход, который не находится в соединении в соответствии с сетевой маской ссылки. Механизм перенаправления IPv6 аналогичен средству XRedirect, указанному в [SH-MEDIA]. Ожидается, что он будет полезен для не транслируемых и совместно используемых мультимедийных ссылок, в которых узлам нежелательно или невозможно знать все префиксы для пунктов назначения по ссылке.

Обнаружение недоступности соседей является частью базы, которая значительно повышает надежность доставки пакетов при наличии неисправных маршрутизаторов, частично неисправных или разделенных каналов или узлов, которые изменяют свои адреса канального уровня. Например, мобильные узлы могут перемещаться вне соединения без потери связи из-за устаревших кэшей ARP.

В отличие от ARP, Neighbor Discovery обнаруживает сбои полусвязи (используя Neighbor Unreachability Detection) и избегает отправки трафика соседям, с которыми отсутствует двусторонняя связь.

В отличие от обнаружения маршрутизатора IPv4, сообщения объявления маршрутизатора не содержат поля предпочтений. Поле предпочтений не требуется для обработки маршрутизаторов различной «стабильности»; Обнаружение недоступности соседей обнаружит мертвые маршрутизаторы и переключится на работающий.

Использование локальных адресов ссылок для уникальной идентификации маршрутизаторов (для сообщений Router Advertising и Redirect) позволяет хостам поддерживать ассоциации маршрутизаторов в случае изменения номера сайта для использования новых глобальных префиксов.

Если для параметра Hop Limit установлено значение 255, функция Neighbor Discovery защищена от отправителей, не подключенных к каналу, которые случайно или намеренно отправляют сообщения ND. В IPv4 отправители вне линии связи могут отправлять как сообщения перенаправления ICMP, так и сообщения объявления маршрутизатора.

Размещение разрешения адресов на уровне ICMP делает протокол более независимым от среды, чем ARP, и позволяет соответствующим образом использовать общие механизмы аутентификации и безопасности на уровне IP.

дальнейшее чтение

Через NDP устройства в сети могут определять MAC / адрес канального уровня (та же функция, что и ARP).

Используя NDP, устройства в сети могут определить путь для доступа к другому устройству во внешней сети и найти лучший маршрутизатор для устройства назначения.

NDP позволяет автоматически настраивать адреса IPv6.

По сравнению с ARP механизм отличается:

ARP использует широковещательные сообщения, в то время как NDP использует многоадресные сообщения ICMPv6.

Сообщение NS использует специальный адрес назначения многоадресной рассылки, называемый адресом многоадресной рассылки запрашиваемого узла, который представляет все хосты с одинаковыми последними 24 битами их адресов IPv6. Использование многоадресной рассылки вместо широковещания уменьшает поток ненужного трафика в сети.

Внедрение NDP вместо ARP было главным образом из-за желания консолидировать протоколы контроля вокруг IP. IPv4 использует несколько протоколов управления, таких как ICMP, IGMP и ARP / RARP. С IPv6 NDP (преемник ARP), а также MLD (преемник IGMP) были разработаны как суб-протоколы ICMPv6, так что существует только один протокол управления. Для этого не было никаких причин безопасности, ND так же подвержен спуфингу, как и ARP, а ND не был разработан для обеспечения безопасности.

В отличие от этого, SAVI выглядит более многообещающе, но требует изменений в инфраструктуре коммутации, а оборудование с поддержкой SAVI не является достаточно дешевым, поэтому оно также не будет быстро распространяться. SAVI работает на том основании, что на сайте должно быть «известно», какие сопоставления между HW-адресами (т.е. MAC-адресами) и IP-адресами являются законными, и, таким образом, должна быть возможность идентифицировать и удалять поддельные сообщения NDP.

Лучшие рецепты самые простые, но их часто упускают из виду: разбейте большие ЛВС на более мелкие, чтобы спуфинг ARP и ND работал только для целей в той же ЛВС. Таким образом, простое размещение ненадежных устройств в их собственных сегментах локальной сети (без необходимости в брандмауэре / правилах фильтрации) значительно уменьшит поверхность атаки.

IPv6 (обзор и примеры)

Содержание

Структура адреса IPv6

При этом части глобального префикса имеют следующие порции

Конечным пользователям рекомендуется использовать подсети /64, как стандарт.

Мультикаст адреса начинаются на FF

Link-local адреса. Используются на линке для связи с соседним устройством. Дальше маршрутизатора не проходят.

Нулевой и последний адрес в сети можно использовать для хостов, т.к. в ipv6 нет броадкаста.

Поскольку броадкаста нет, любой интерфейс ipv6 обязан зарегистрироваться в служебных мультикаст группах:

Адрес «все узлы» используется вместо броадкаста.

к этому адресу справа дописывают 24 младших бита юникаст адреса интерфейса. Адрес «запрошенный узел» создается для каждого юникаст адреса интерфейса и используется в процессе Neighbor Discovery.

Scopes

IPv6 на маршрутизаторах cisco IOS

Включить ipv6 маршрутизацию (по-умолчанию выключена)

Задать ipv6-адрес на интерфейсе int fa 0/0

Задать адрес в формате EUI-64

В ipv6 нет броадкаст адресов, зато каждый ipv6 интерфейс автоматически участвует в нескольких мультикаст группах

Просмотр таблицы ipv6 маршрутов

Как и в случае с ipv4, туда автоматом попадают directly connected сети.

Посмотреть кэш соответствий IPv6-MAC можно командой

Статические маршруты прописываются, как обычно, в формате префикс-шлюз:

OSPFv3

Для запуска OSPFv3 в ipv6 требуется включать ospf глобально и на интерфейсах. Router-id требуется указать вручную, если на маршрутизаторе нет ipv4 адресов.

Чтобы сеть анонсировалась, надо на интерфейсе указать принадлежность ospf процессу и area. Чтобы с интерфейса не рассылались анонсы, этот интерфейс надо прописать как passive при настройке ospf процесса.

DNS для IPv6

Автоконфигурация

Why is ARP replaced by NDP in IPv6?

ARP was replaced by the NDP (Neighbour Discovery Protocol). But I don’t know the exact reason for this.

Can anyone explain this in simple terms?

3 Answers 3

Are there any security issues in ARP?

False ARP messages are sent over a LAN, resulting in the linking of an attacker’s MAC address with the IP address of a legitimate computer or server on the network.

See below for more information on ARP Spoofing/Poisoning.

The translation table that tracks which MAC addresses are on which physical ports has a limited amount of memory. This allows a switch to be exploited by flooding the translation table. Primitive switches, not knowing how to handle the excess data, will ‘fail open’ and broadcast all network frames to all ports.

In a MAC Duplicating attack a switch is confused into thinking two ports have the same MAC address. Since the data will be forwarded to both ports, no IP forwarding is necessary.

Why was ARP replaced by NDP?

It provides improvements and additional features for IPv6.

See below for a comparison of NDP and the protocols Address Resolution Protocol [ARP], ICMP Router Discovery [RDISC], and ICMP Redirect [ICMPv4].

How does NDP defend against ARP Spoofing/Poisoning?

It uses the Secure Neighbor Discovery (SEND) Protocol. Cryptographically generated addresses ensure that the claimed source of an NDP message is the owner of the claimed address.

One of the functions of the IPv6 Neighbor Discovery Protocol (NDP) is to resolve network layer (IP) addresses to link layer (for example, Ethernet) addresses, a function performed in IPv4 by Address Resolution Protocol (ARP). The Secure Neighbor Discovery (SEND) Protocol prevents an attacker who has access to the broadcast segment from abusing NDP or ARP to trick hosts into sending the attacker traffic destined for someone else, a technique known as ARP poisoning.

To protect against ARP poisoning and other attacks against NDP functions, SEND should be deployed where preventing access to the broadcast segment might not be possible.

SEND uses RSA key pairs to produce cryptographically generated addresses, as defined in RFC 3972, Cryptographically Generated Addresses (CGA). This ensures that the claimed source of an NDP message is the owner of the claimed address.

How does ARP Spoofing work?

ARP Spoofing is also referred to as ARP Poison Routing (APR) or ARP Cache Poisoning.

ARP spoofing is a type of attack in which a malicious actor sends falsified ARP (Address Resolution Protocol) messages over a local area network. This results in the linking of an attacker’s MAC address with the IP address of a legitimate computer or server on the network.

Once the attacker’s MAC address is connected to an authentic IP address, the attacker will begin receiving any data that is intended for that IP address.

ARP spoofing can enable malicious parties to intercept, modify or even stop data in-transit. ARP spoofing attacks can only occur on local area networks that utilize the Address Resolution Protocol.

How does an ARP Spoofing Attack work?

The steps to an ARP spoofing attack usually include:

The attacker opens an ARP spoofing tool and sets the tool’s IP address to match the IP subnet of a target. Examples of popular ARP spoofing software include Arpspoof, Cain & Abel, Arpoison and Ettercap.

The attacker uses the ARP spoofing tool to scan for the IP and MAC addresses of hosts in the target’s subnet.

The attacker chooses its target and begins sending ARP packets across the LAN that contain the attacker’s MAC address and the target’s IP address.

As other hosts on the LAN cache the spoofed ARP packets, data that those hosts send to the victim will go to the attacker instead. From here, the attacker can steal data or launch a more sophisticated follow-up attack.

The attacker may choose to inspect the packets (spying), while forwarding the traffic to the actual default gateway to avoid discovery, modify the data before forwarding it (man-in-the-middle attack), or launch a denial-of-service attack by causing some or all of the packets on the network to be dropped.

Comparison [of NDP] with IPv4

The IPv6 Neighbor Discovery protocol corresponds to a combination of the IPv4 protocols Address Resolution Protocol [ARP], ICMP Router Discovery [RDISC], and ICMP Redirect [ICMPv4].

In IPv4 there is no generally agreed upon protocol or mechanism for Neighbor Unreachability Detection, although the Hosts Requirements document [HR-CL] does specify some possible algorithms for Dead Gateway Detection (a subset of the problems Neighbor Unreachability Detection tackles).

The Neighbor Discovery protocol provides a multitude of improvements over the IPv4 set of protocols:

instance, mobile nodes can move off-link without losing any connectivity due to stale ARP caches.

Further reading

NDP has more features than ARP, including:

Through NDP, devices on the network can determine the MAC/link-layer address (same function as ARP).

Using NDP, devices on the network can locate the path to reach another device in an external network, locating the best router to the destination device.

NDP enables auto-configuration of IPv6 addresses.

Comparing it with ARP, the mechanism is different:

ARP uses broadcast messages, while NDP uses multicast ICMPv6 messages.

The device sends a multicast message called a «Neighbor Solicitation ICMP Message» or NS. The destination device responds with a «Neighbor Advertisement ICMP message» or NA.

The NS message uses a special multicast destination address called a solicited node multicast address that represents all hosts with the same last 24 bits of their IPv6 addresses. The use of multicast instead of broadcast reduces the flow of unnecessary traffic on the network.

The introduction of NDP in lieu of ARP was mostly due to the desire to consolidate the control protocols around IP. IPv4 enjoys several control protocols such as ICMP, IGMP, and ARP/RARP. With IPv6 NDP (successor of ARP) as well as MLD (successor of IGMP) were designed as sub-protocols of ICMPv6 so that there is only one control protocol. There was no security reason for this, ND is as susceptible to spoofing as ARP is, and ND was not designed for security.

In contrast, SAVI looks more promising but requires changes to the switching infrastructure and SAVI-capable equipment is not quite low priced, thus it is also not going to proliferate quickly. SAVI works on the ground that within a site it should be «known» which mappings between HW addresses (i.e. MAC address) and IP addresses are legitimate and thus it should be possible to identify and remove fake NDP messages.

The best recipes are the simplest ones but are often overlooked: Break large LANs into smaller ones, for ARP- and ND-spoofing work only for targets in the same LAN. Therefore, just placing untrustworthy devices into their own LAN segment(s) (no firewall/filtering rules necessary) will greatly reduce the attack surface.

Почему ARP заменен NDP в IPv6?

ARP был заменен NDP (протокол обнаружения соседей). Но я не знаю точной причины этого.

может ли кто-нибудь объяснить это простыми словами?

3 ответов

есть ли проблемы безопасности в ARP?

да. Вот некоторые из них:

ложные сообщения ARP отправляются по локальной сети, что приводит к связыванию MAC-адреса злоумышленника с IP-адресом законного компьютера или сервера в сети.

см. ниже для получения дополнительной информации о спуфинге/отравлении ARP.

перевод таблица, содержащая, МАС адреса, на которых физические порты имеют ограниченный объем памяти. Это позволяет использовать коммутатор путем заполнения таблицы преобразования. Примитивные коммутаторы, не зная, как обрабатывать избыточные данные, «не откроются» и передадут все сетевые кадры на все порты.

в атаке дублирования MAC коммутатор путается, думая, что два порта имеют один и тот же MAC-адрес. Поскольку данные передаются в обоих портах, ни ИС пересылка необходима.

Почему ARP был заменен NDP?

он обеспечивает улучшения и дополнительные функции для IPv6.

см. ниже сравнение NDP и протокола разрешения адресов [ARP], ICMP Router Discovery [RDISC] и ICMP Redirect [ICMPv4].

Как NDP защищает против спуфинга/отравления АРП?

Он использует протокол Secure Neighbor Discovery (SEND). Криптографически генерируемые адреса гарантируют, что заявленный источник сообщения NDP является владельцем заявленного адреса.

одной из функций протокола обнаружения соседей IPv6 (NDP) является для разрешения адресов сетевого уровня (IP) в канальный уровень (например, Ethernet) адреса, функция, выполняемая в IPv4 по адресу Протокол разрешения (ARP). Тот Обнаружение безопасного соседа (отправить) Протокол предотвращает злоумышленника, имеющего доступ к сегменту вещания от злоупотребления NDP или ARP, чтобы обмануть хостов в отправке злоумышленника трафик, предназначенный для кого-то другого, техника, известная как отравление АРП.

защитить против отравления АРП и других нападений против НДП функции, посылают должны быть раскрыны где предотвращающ доступ к сегмент широковещательной передачи может быть недоступен.

отправить использует пары ключей RSA для создания криптографически автоматически адреса, определенные в RFC 3972, созданные криптографическим способом Адреса (РГР). Это гарантирует, что заявленный источник ПНР сообщение является владельцем заявленного адреса.

Как работает ARP спуфинг?

ARP спуфинг также упоминается как отравление ARP Poison Routing (APR) или Arp Cache.

ARP спуфинг-это тип атаки, при которой злоумышленник отправляет фальсифицированные сообщения ARP (Address Resolution Protocol) по локальной сети. Это приводит к связыванию MAC-адреса злоумышленника с IP-адресом законного компьютера или сервера в сети.

после подключения MAC-адреса злоумышленника к аутентичному IP-адресу адрес, злоумышленник начнет получать любые данные, которые предназначен для этого IP-адреса.

ARP-спуфинг может включить злоумышленники для перехвата, изменения или даже остановка передачи данных. Атаки подмены ARP могут только произойти на локальном локальные сети, использующие протокол разрешения адресов.

Как работает атака подмены ARP?

шаги к ARP спуфинг атаке обычно относят:

злоумышленник открывает инструмент ARP спуфинга и устанавливает IP-адрес средства, соответствующий IP-подсети целевого объекта. Примеры популярных ARP спуфинг программного обеспечения включают Arpspoof, Cain & Abel, Arpoison и Ettercap.

злоумышленник использует инструмент ARP-спуфинга для поиска IP-адресов и MAC-адресов хостов в подсети цели.

атакующий выбирает свою цель и начинает посылать пакеты ARP через LAN, которые содержат MAC-адрес атакующего и IP цели адрес.

Как и другие хосты в кэше локальной сети поддельные пакеты ARP, данные, которые эти хосты отправляют жертве, будут переданы злоумышленнику. Отсюда злоумышленник может украсть данные или запустить более сложную последующее нападение.

злоумышленник может проверять пакеты (шпионаж), а перенаправление трафика на фактический шлюз по умолчанию, чтобы избежать обнаружение, изменение данных перед пересылкой (man-in-the-middle атаковать) или запустить атаку типа «отказ в обслуживании», вызвав некоторые или все пакетов в сети, которые будут отброшены.

сравнение [NDP] с IPv4

протокол обнаружения соседей IPv6 соответствует комбинации разрешение адресов протоколов IPv4 Протокол [ARP], ICMP маршрутизатор Обнаружение [RDISC] и перенаправление ICMP [ICMPv4].

в IPv4 нет согласованный протокол или механизм для соседнего Обнаружение недостижимости, хотя документ требований хостов [HR-CL] указывает некоторые возможные алгоритмы для Dead Gateway Обнаружение (подмножество проблем обнаружения недостижимости соседей снаряжения.)

протокол обнаружения соседей обеспечивает множество улучшений по набору протоколов IPv4:

обнаружение маршрутизатора является частью базового набора протоколов; необходимость для хостов «вынюхивать» протоколы маршрутизации.

объявления маршрутизатора несут адреса канального уровня; нет дополнительных обмен пакетами необходим для разрешения канального уровня маршрутизатора адрес.

объявления маршрутизатора несут префиксы для ссылки; нет необходимости иметь отдельный механизм настроить «маску подсети».

объявления маршрутизатора включить Автоконфигурацию адресов.

маршрутизаторы могут объявлять MTU для хостов для использования на ссылке, гарантируя, что все узлы используют то же значение MTU на ссылках, хорошо определенный MTU.

многоадресные рассылки разрешения адреса «распространены» над 16 миллионом (2^24) multicast-адресов, что значительно снижает разрешения адресов, связанных с прерывания на узлах за исключением цели. Кроме того, не IPv6 машины не должны быть прерваны на всех.

перенаправления содержат адрес канального уровня нового первого перехода; отдельное разрешение адреса не требуется при получении переадресовывать.

С одной и той же ссылкой можно связать несколько префиксов. По по умолчанию хосты узнают все префиксы on-link от маршрутизатора Рекламы. Однако маршрутизаторы могут быть настроены на пропуск некоторых или все префиксы из объявлений маршрутизатора. В таких случаях хозяева предположите, что назначения являются off-link и передают трафик маршрутизаторам. Маршрутизатор может тогда выполнить перенаправления как соответствующие.

в отличие от IPv4, получатель перенаправления IPv6 предполагает, что новый следующий прыжок по ссылке. В IPv4 хост игнорирует перенаправления задание следующее-хоп, что не по-ссылке по ссылке сетевая маска. Механизм перенаправления IPv6 аналогичен XRedirect объект указан в [SH-MEDIA]. Ожидается, что полезно на нешироковещательных и общих медиа-ссылках, в которых он нежелательно или невозможно для узлов знать все префиксы для назначения по ссылке.

обнаружение недостижимости соседа является частью базы, которая значительно улучшает робастность доставки пакета в наличие отказавших маршрутизаторов, частично отказавших или секционированных связи или узлы, которые изменяют свой уровень связи адреса. Для экземпляр, мобильные узлы могут перемещаться вне связи без потери подключение из-за устаревших кэшей ARP.

В отличие от ARP, обнаружение соседей обнаруживает полусвязные сбои (с помощью Обнаружение недостижимости соседа) и избегает отправки трафика на соседи, с которыми отсутствует двусторонняя связь.

В отличие от обнаружения маршрутизатора IPv4, сообщения объявления маршрутизатора не содержит поля предпочтений. Тот поле предпочтений не требуется для обработки маршрутизаторов разной «стабильности»; сосед Обнаружение недостижимости обнаружит мертвые маршрутизаторы и рабочий.

использовать локальные адреса для уникальной идентификации маршрутизаторов (для Маршрутизатора и перенаправляют сообщения), делает возможным для хосты для поддержания связей маршрутизатора в случае сайта перенумерация для использования новых глобальных префиксов.

установив предел прыжка 255, обнаружение соседей невосприимчиво к отправители, которые случайно или намеренно отправляют ND сообщения. В IPv4 отправители вне канала могут отправлять оба перенаправления ICMP и маршрутизатора сообщений.

устанавливать разрешение адреса на слое ICMP делает протокол более Медиа-независимый, чем ARP, и позволяет использовать общие механизмы аутентификации и безопасности IP-уровня соответствующий.

более дальнеишее чтение

NDP имеет больше возможностей, чем ARP, включая:

через NDP, приборы на сети могут определить адрес MAC / link-layer (такую же функцию как ARP).

используя NDP, устройства в сети могут найти путь к другому устройству во внешней сети, определяя местонахождение лучшего маршрутизатора к устройству назначения.

NDP включает автоматическую конфигурацию IPv6 адреса.

сравнивая его с ARP, механизм другой:

ARP использует широковещательные сообщения, в то время как NDP использует многоадресные сообщения ICMPv6.

устройство отправляет многоадресное сообщение под названием «ICMP-сообщение запроса соседа» или NS. Целевое устройство отвечает «сообщением ICMP соседнего объявления» или NA.

сообщение НС использует специальные адреса многоадресных называется запрошенный многоадресный адрес узла что представляет все узлы с теми же 24 бита своего адреса IPv6. Использование многоадресной рассылки вместо широковещательной уменьшает поток ненужного трафика в сети.

введение NDP вместо ARP было в основном связано с желанием консолидировать протоколы управления вокруг IP. IPv4 использует несколько протоколов управления, таких как ICMP, IGMP и ARP/RARP. С IPv6 NDP (преемник ARP), а также MLD (преемник IGMP) были разработаны в качестве суб-протокола ICMPv6, так что существует только один протокол управления. Не было никакой причины безопасности для этого, ND столь же восприимчив к спуфингу как ARP, и ND не был разработан для безопасности.

напротив, SAVI выглядит более перспективным, но требует изменений в коммутационной инфраструктуре, а оборудование, поддерживающее SAVI, не является довольно дешевым, поэтому также не собирается быстро размножаться. SAVI работает на том основании, что в пределах сайта должно быть «известно», какие сопоставления между адресами HW (т. е. MAC-адресом) и IP-адресами являются законными, и таким образом должно быть возможно идентифицировать и удалить поддельные сообщения NDP.