какие два средства информационной безопасности используют биометрические данные

Биометрические системы информационной безопасности на основе Intel Perceptual Computing SDK

Презентацию к данной лекции можно скачать здесь.

Простая идентификация личности. Комбинация параметров лица, голоса и жестов для более точной идентификации. Интеграция возможностей модулей Intel Perceptual Computing SDK для реализации многоуровневой системы информационной безопасности, основанной на биометрической информации.

В данной лекции дается введение в предмет биометрических систем защиты информации, рассматривается принцип действия, методы и применение на практике. Обзор готовых решений и их сравнение. Рассматриваются основные алгоритмы идентификации личности. Возможности SDK по созданию биометрических методов защиты информации.

4.1. Описание предметной области

Диапазон проблем, решение которых может быть найдено с использованием новых технологий, чрезвычайно широк:

Кроме того, важным фактором надежности является то, что она абсолютно никак не зависит от пользователя. При использовании парольной защиты человек может использовать короткое ключевое слово или держать бумажку с подсказкой под клавиатурой компьютера. При использовании аппаратных ключей недобросовестный пользователь будет недостаточно строго следить за своим токеном, в результате чего устройство может попасть в руки злоумышленника. В биометрических же системах от человека не зависит ничего. Еще одним фактором, положительно влияющим на надежность биометрических систем, является простота идентификации для пользователя. Дело в том, что, например, сканирование отпечатка пальца требует от человека меньшего труда, чем ввод пароля. А поэтому проводить эту процедуру можно не только перед началом работы, но и во время ее выполнения, что, естественно, повышает надежность защиты. Особенно актуально в этом случае использование сканеров, совмещенных с компьютерными устройствами. Так, например, есть мыши, при использовании которых большой палец пользователя всегда лежит на сканере. Поэтому система может постоянно проводить идентификацию, причем человек не только не будет приостанавливать работу, но и вообще ничего не заметит. В современном мире, к сожалению, продается практически все, в том числе и доступ к конфиденциальной информации. Тем более что человек, передавший идентификационные данные злоумышленнику, практически ничем не рискует. Про пароль можно сказать, что его подобрали, а про смарт-карту, что ее вытащили из кармана. В случае же использования биометрической защиты подобной ситуации уже не произойдет.

Биометрические методы защиты информации становятся актуальней с каждым годом. С развитием техники: сканеров, фото и видеокамер спектр задач, решаемых с помощью биометрии, расширяется, а использование методов биометрии становится популярнее. Например, банки, кредитные и другие финансовые организации служат для их клиентов символом надежности и доверия. Чтобы оправдать эти ожидания, финансовые институты все больше внимание уделяют идентификации пользователей и персонала, активно применяя биометрические технологии. Некоторые варианты использования биометрических методов:

4.2. Биометрические системы защиты информации

Понятие » биометрия » появилось в конце девятнадцатого века. Разработкой технологий для распознавания образов по различным биометрическим характеристикам начали заниматься уже достаточно давно, начало было положено в 60-е годы прошлого века. Значительных успехов в разработке теоретических основ этих технологий добились наши соотечественники. Однако практические результаты получены в основном на западе и совсем недавно. В конце двадцатого века интерес к биометрии значительно вырос благодаря тому, что мощность современных компьютеров и усовершенствованные алгоритмы позволили создать продукты, которые по своим характеристикам и соотношению стали доступны и интересны широкому кругу пользователей. Отрасль науки нашла свое применение в разработках новых технологий безопасности. Например, биометрическая система может контролировать доступ к информации и хранилищам в банках, ее можно использовать на предприятиях, занятых обработкой ценной информации, для защиты ЭВМ, средств связи и т. д.

Суть биометрических систем сводится к использованию компьютерных систем распознавания личности по уникальному генетическому коду человека. Биометрические системы безопасности позволяют автоматически распознавать человека по его физиологическим или поведенческим характеристикам.

Описание работы биометрических систем:

Все биометрические системы работают по одинаковой схеме. Вначале, происходит процесс записи, в результате которого система запоминает образец биометрической характеристики. Некоторые биометрические системы делают несколько образцов для более подробного запечатления биометрической характеристики. Полученная информация обрабатывается и преобразуется в математический код. Биометрические системы информационной безопасности используют биометрические методы идентификации и аутентификации пользователей. Идентификация по биометрической системы проходит в четыре стадии:

Заключение о совпадении/несовпадении идентификаторов может затем транслироваться другим системам (контроля доступа, защиты информации и т. д), которые далее действуют на основе полученной информации.

Обычно биометрическая система состоит из двух модулей: модуль регистрации и модуль идентификации.

4.3. Обзор готовых решений

4.3.1. ИКАР Лаб: комплекс криминалистического исследования фонограмм речи

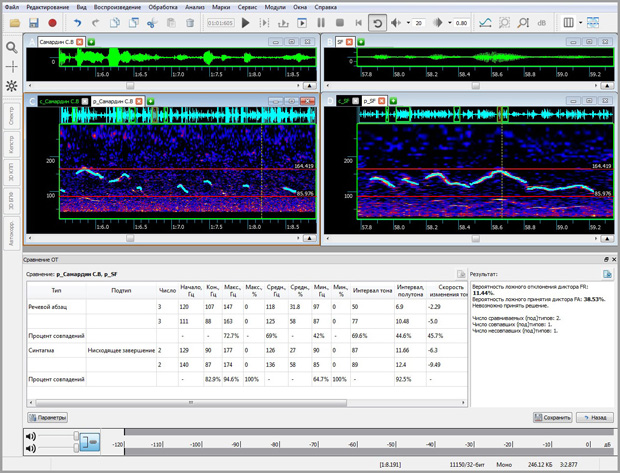

Аппаратно-программный комплекс ИКАР Лаб предназначен для решения широкого круга задач анализа звуковой информации, востребованного в специализированных подразделениях правоохранительных органов, лабораториях и центрах судебной экспертизы, службах расследования летных происшествий, исследовательских и учебных центрах. Первая версия продукта была выпущена в 1993 году и явилась результатом совместной работы ведущих аудиоэкспертов и разработчиков программного обеспечения. Входящие в состав комплекса специализированные программные средства обеспечивают высокое качество визуального представления фонограмм речи. Современные алгоритмы голосовой биометрии и мощные инструменты автоматизации всех видов исследования фонограмм речи позволяют экспертам существенно повысить надежность и эффективность экспертиз. Входящая в комплекс программа SIS II обладает уникальными инструментами для идентификационного исследования: сравнительное исследование диктора, записи голоса и речи которого предоставлены на экспертизу и образцов голоса и речи подозреваемого. Идентификационная фоноскопическая экспертиза основывается на теории уникальности голоса и речи каждого человека. Анатомическое факторы: строение органов артикуляции, форма речевого тракта и ротовой полости, а также внешние факторы: навыки речи, региональные особенности, дефекты и др.

Биометрические алгоритмы и экспертные модули позволяют автоматизировать и формализовать многие процессы фоноскопического идентификационного исследования, такие как поиск одинаковых слов, поиск одинаковых звуков, отбор сравниваемых звуковых и мелодических фрагментов, сравнение дикторов по формантам и основному тону, аудитивные и лингвистические типы анализа. Результаты по каждому методу исследования представляются в виде численных показателей общего идентификационного решения.

Модуль «Сравнение Основного Тона» позволяет автоматизировать процесс идентификации дикторов с помощью метода анализа мелодического контура. Метод предназначен для сравнения речевых образцов на основе параметров реализации однотипных элементов структуры мелодического контура. Для анализа предусмотрено 18 типов фрагментов контура и 15 параметров их описания, включая значения минимума, среднего, максимума, скорости изменения тона, эксцесса, скоса и др. Модуль возвращает результаты сравнения в виде процентного совпадения для каждого из параметров и принимает решение о положительной/отрицательной идентификации или неопределенном результате. Все данные могут экспортироваться в текстовый отчет.

Модуль автоматической идентификации позволяет производить сравнение в режиме «один-к-одному» с использованием алгоритмов:

Вероятности совпадения и различия дикторов рассчитываются не только для каждого из методов, но и для их совокупности. Все результаты сравнения речевых сигналов двух файлах, получаемые в модуле автоматической идентификации, основаны на выделении в них идентификационно значимых признаков и вычислении меры близости между полученными наборами признаков и вычислений меры близости полученных наборов признаков между собой. Для каждого значения этой меры близости во время периода обучения модуля автоматического сравнения были получены вероятности совпадения и различия дикторов, речь которых содержалась в сравниваемых файлах. Эти вероятности были получены разработчиками на большой обучающей выборке фонограмм: десятки тысяч дикторов, различные каналы звукозаписи, множество сессий звукозаписи, разнообразный тип речевого материала. Применение статистических данных к единичному случаю сравнения файл-файл требует учета возможного разброса получаемых значений меры близости двух файлов и соответствующей ей вероятности совпадения/различия дикторов в зависимости от различных деталей ситуации произнесения речи. Для таких величин в математической статистике предложено использовать понятие доверительного интервала. Модуль автоматического сравнения выводит численные результаты с учетом доверительных интервалов различных уровней, что позволяет пользователю увидеть не только среднюю надежность метода, но и наихудший результат, полученный на обучающей базе. Высокая надежность биометрического движка, разработанного компанией ЦРТ, была подтверждена испытаниями NIST (National Institute of Standards and Technology)

Помимо идентификационных методов программа имеет средства для визуализации, редактирования и обработки сигналов.

Как защитить биометрические данные пользователей от криминального использования

Кража биометрических данных

Когда злоумышленники копируют электронный пропуск, подбирают пароль или применяют скимминг пластиковой карты, все эти вещи можно заменить и таким образом предотвратить возможное мошенничество.

С появлением биометрических технологий процесс идентификации упростился. Но проблема в том, что, в случае кражи, изменить биометрические признаки не получится.

Первые существенные хищения были выявлены три-четыре года назад:

| 2016 | В Гане похищены биометрические данные избирателей. |

| 2017 | Украдены биометрические данные филиппинских избирателей. У американской компании Avanti Markets, похищены отпечатки пальцев покупателей. Утечка данных из индийской биометрической системы Aadhaar. |

| 2018 | В Зимбабве похитили отпечатки пальцев и фотографии избирателей. Компрометация биометрических данных миллиарда граждан Индии. |

| 2019 | В открытый доступ попала многомиллионная база отпечатков пальцев из южнокорейской компании Suprema. Похищены записи голоса клиентов Сбербанка. |

К сожалению, даже самая лучшая многоуровневая защита от взлома имеет уязвимости, и возникновение подобных инцидентов неизбежно.

Как сделать биометрическую идентификацию безопасной

Чтобы исключить или минимизировать возможный ущерб, нужно своевременно выявлять попытки имитации чужой биометрии — обнаруживать подделку в реальном времени и подтверждать или опровергать, что данные представлены истинным обладателем.

Проверка на живой/неживой с использованием многофакторной идентификации значительно повышает безопасность и делает кражу любого элемента персональных данных несущественной.

Уже есть концепции, которые объединяют биометрические данные с другими элементами безопасности. Такие решения создают более надежные цифровые учетные записи, и украденных биометрических признаков становится недостаточно для совершения противоправных действий.

Мультиспектральная проверка на живой/неживой

При этом методе сравниваются невидимые в обычных условиях оптические характеристики исследуемого материала с известными характеристиками живого объекта. Используются несколько источников света различных спектров для получения информации с поверхности и из глубины живой ткани, вплоть до капиллярных сосудов.

Для своевременного реагирования применяются нейросетевые алгоритмы машинного зрения, которые можно оперативно адаптировать при выявлении новых типов угроз и подделок.

Многофакторная идентификация

Строгая идентификация с помощью двух или более факторов принципиально безопасней.

Важно использовать сочетание нескольких надежных способов идентификации, чтобы пользователь сам мог выбрать наиболее приемлемые и удобные для него.

Отменяемая биометрия

Эта технология основана на преднамеренном повторяемом искажении биометрических данных на основе предварительно выбранного преобразования. Биометрический сигнал одинаково искажается как при регистрации, так и при каждой идентификации.

Такой подход позволяет использовать для каждой записи свой метод, что препятствует перекрестному сопоставлению.

Кроме того, если экземпляр преобразованной биометрии скомпрометирован, достаточно изменить алгоритм конвертации, чтобы сгенерировать новый вариант для повторной регистрации.

Для обеспечения безопасности используются необратимые функции. Таким образом, даже если алгоритм конвертирования известен и имеются преобразованные биометрические данные, то восстановить по ним исходную (не искаженную) биометрию не получится.

Преобразования могут применяться как в области сигнала, так и в области признаков. То есть либо биометрический сигнал преобразуется непосредственно после его получения, либо обрабатывается обычным образом, после чего преобразуются извлеченные признаки.

Алгоритм преобразования допускает расширение шаблона, что позволяет увеличить надежность системы.

Примеры преобразований на уровне сигнала включают в себя морфизацию сетки или перестановку блоков. Измененное изображение не может быть успешно сопоставлено с исходным образом или с аналогичными изображениями, полученных с другими параметрами преобразования.

Преобразование изображения на основе морфинга изображения.

Источник: «Enhancing Security and Privacy in Biometrics-Based Authentication Systems» by N. K. Ratha, J. H. Connell, R. M. Bolle

На рисунке представлена оригинальная фотография с наложенной сеткой, выровненной по лицевым признакам. Рядом с ней — фотография с измененной сеткой и результирующее искажение лица.

Преобразование изображения на основе скремблирования блоков

Источник: «Enhancing Security and Privacy in Biometrics-Based Authentication Systems» by N. K. Ratha, J. H. Connell, R. M. Bolle

На графическую модель нанесена блочная структура, выровненная по характерным точкам. Полученные блоки затем скремблируются случайным, но повторяемым образом.

Разработаны решения, генерирующие стабильный и повторяемый биометрический код для создания так называемого истинного биометрического хеширования. Алгоритм позволяет генерировать стабильный биометрический код при различных условиях окружающей среды и естественного шума датчиков во время биометрического сканирования. Это ограничивает ошибки регистрации. В результате система работает с высокой производительностью и надежностью.

Энтропия, генерируемая системой, ограничивает риски появления разных людей с некоторыми сходствами и создание одинаковых стабильных кодов.

Таким образом, использование только стабильных битов из биометрического сканирования создает стабильный код, который не требует сохраненный биометрический шаблон для аутентификации.

Процесс регистрации выглядит так:

Блок-схема с асимметричными криптографическими ключами

Чтобы преобразование было повторяемым, перед его началом биометрический сигнал должен быть надлежащим образом зарегистрирован. Эта проблема частично решена с помощью ряда методов, описанных в научной литературе.

Как достичь максимума и обеспечить доверие к биометрической идентификации

К сожалению, необходимо принять тот факт, что любые персональные данные, в том числе и биометрические, не могут быть полностью защищены от хищения.

Максимум, что можно сделать — это проектировать системы, которые обесценивают украденные данные.

Ряд биометрических характеристик являются публичными. Например, наше лицо можно сфотографировать, а голос — записать на диктофон.

Для обеспечения доверия пользователей к биометрической идентификации необходимо обеспечить надежность и безопасность используемых систем за счет:

Биометрические персональные данные: в чем суть и где их используют

Все полученные знания о личных биоданных человека собираются, хранятся и могут использоваться для опознания людей. Это особенно актуально в связи с активизацией угроз международного и внутреннего терроризма.

Классификация биологических данных

Суть в том, что сведения, полученные по индикации индивидуальных характеристик каждого конкретного человека с использованием технологий, являются персональными биометрическими данными. По существу, они различаются на:

статичные, которые передающиеся генетически человеку при рождении: ДНК, радужная оболочка глаза, отпечатки пальцев;

динамические, изменяемые в процессе развития и жизненных обстоятельств: голос, почерк, походка.

Правовое применение

В ФЗ-152 от 27.07.2006 года регламентирована правовая основа по защите персональных данных физических лиц. Законодательством определен порядок обращения с биопараметрами в рамках реализации конституционных прав граждан, гарантирующих неприкосновенность частной жизни и сохранность персональной тайны.

Личные биометрические сведения оператор может использовать без письменного разрешения при следующих чрезвычайных обстоятельствах:

необходимой депортации из другого государства.

В целях исполнения приставами судебных решений.

В случаях противодействия терроризму.

Осуществления оперативно-розыскной деятельности.

Связанных с коррупцией в госслужбе.

Важно! Биологические параметры характерные для каждого человека хранятся в защищенной базе данных в виде цифрового кода. При похищении закодированного ключа злоумышленник может воспользоваться секретной информацией для осуществления противоправных действий.

Системы биометрических технологий

Создание технологических систем позволяет осуществить проверку подлинности биоданных на основе методов сравнительной биометрической аутентификации. Сведения о пользователе такие, как сетчатка глаза, оттиск подушечки пальца и другие сканируются. Полученные параметры обрабатываются в системах с использованием цифровых технологий. Процесс аутентификации проводится в четыре этапа:

Запись

В процессе записи ведется запоминание одного или нескольких экземпляров физического образца биометрического параметра для более полного составления характеристики изображения.

Преобразование

Зафиксированная уникальная информация обрабатывается и путем технологических манипуляций закрепленный биологический параметр человека преобразовывается в цифровой код.

Сравнение

Закодированный биопараметр сравнивается с представленным для анализа образчиком.

Совпадение/несовпадение

В результате система аутентификации выдает оценку, совпадает или нет хранящийся в базе данных закодированный биометрический параметр с анализируемым образчиком.

Важно! Технологические системы аутентификации подлежат общей стандартизации по надежности и должны иметь сертификаты качества, которые выдает ICSA (Международная ассоциация по компьютерной безопасности).

Практическое применение

Практическое применение биометрических технологий востребовано во многих сферах деятельности, связанных с гарантией обеспечения безопасности доступа к различной информации. Системы с цифровой базой закодированных биологических параметров помогают решать задачи по идентификации личности в случаях обеспечения:

организации антитеррористических операций;

охраны общественного правопорядка;

безопасности банковских операций;

реализации оценки в розничной торговле;

предоставления социальных услуг;

выдачи заграничного паспорта либо визы;

разблокировки устройства смартфонов, компьютерных гаджетов.

Основные биометрические параметры

Современные технологии охватывают уникальные и динамичные биопараметры для решения вопросов персональной идентификации личности. К ним относятся:

Отпечатки пальцев

Изображение папиллярных линий на пальцах руки, различающиеся у всех людей, в том числе у близнецов, на протяжении всей жизни. Этот уникальный, статичный параметр используют в системах идентификация для установления личности.

Важно! Это надежный, проверенный годами способ идентификации, при котором невозможно искусственно восстановить идентичный отпечаток.

Радужная оболочка глаза

Надежным способ в биометрической технологии является проведение идентификации при сравнении радужной оболочки глаза. Такой параметр у человека остается неизменным в течении всей жизни. Изображение сохраняется неизменным при любых обстоятельствах, включая:

операцию на глаза по ликвидации катаракты;

введения имплантатов на роговице;

использование простых и цветных контактных линз;

пожизненную слепоту человека.

Важно! При наличии у человека радужной оболочки глаза, которая выглядит для запоминающих устройств, как сеть, состоящая из множества переплетающихся кругов, компьютерные технологии могут всегда идентифицировать владельца.

Голос

Голосовые характеристики являются динамичными параметрами, идентификация которых востребовано:

при удаленном обслуживании в контакт-центрах;

в банковских учреждениях;

в автоматических голосовых меню.

Важно! Голосовой параметр может измениться, и не всегда индикация бывает точной. На голос влияют возрастные факторы, Лор заболевания и другие воздействия.

Виды биометрических данных сегодня постоянно дополняются, усовершенствуются, и создаются новые системы распознавания личности. Проводятся работы по созданию единой базы данных. На законодательном уровне решаются вопросы правового регулирования обеспечения сохранности и доступа к персональным данным. Не за горами тот день, когда подтвердить свою личность можно будет одним мизинцем, прикоснувшись к биометрическому считывателю!

Биометрические системы информационной безопасности на основе Intel Perceptual Computing SDK

Презентацию к данной лекции можно скачать здесь.

Простая идентификация личности. Комбинация параметров лица, голоса и жестов для более точной идентификации. Интеграция возможностей модулей Intel Perceptual Computing SDK для реализации многоуровневой системы информационной безопасности, основанной на биометрической информации.

В данной лекции дается введение в предмет биометрических систем защиты информации, рассматривается принцип действия, методы и применение на практике. Обзор готовых решений и их сравнение. Рассматриваются основные алгоритмы идентификации личности. Возможности SDK по созданию биометрических методов защиты информации.

4.1. Описание предметной области

Диапазон проблем, решение которых может быть найдено с использованием новых технологий, чрезвычайно широк:

Кроме того, важным фактором надежности является то, что она абсолютно никак не зависит от пользователя. При использовании парольной защиты человек может использовать короткое ключевое слово или держать бумажку с подсказкой под клавиатурой компьютера. При использовании аппаратных ключей недобросовестный пользователь будет недостаточно строго следить за своим токеном, в результате чего устройство может попасть в руки злоумышленника. В биометрических же системах от человека не зависит ничего. Еще одним фактором, положительно влияющим на надежность биометрических систем, является простота идентификации для пользователя. Дело в том, что, например, сканирование отпечатка пальца требует от человека меньшего труда, чем ввод пароля. А поэтому проводить эту процедуру можно не только перед началом работы, но и во время ее выполнения, что, естественно, повышает надежность защиты. Особенно актуально в этом случае использование сканеров, совмещенных с компьютерными устройствами. Так, например, есть мыши, при использовании которых большой палец пользователя всегда лежит на сканере. Поэтому система может постоянно проводить идентификацию, причем человек не только не будет приостанавливать работу, но и вообще ничего не заметит. В современном мире, к сожалению, продается практически все, в том числе и доступ к конфиденциальной информации. Тем более что человек, передавший идентификационные данные злоумышленнику, практически ничем не рискует. Про пароль можно сказать, что его подобрали, а про смарт-карту, что ее вытащили из кармана. В случае же использования биометрической защиты подобной ситуации уже не произойдет.

Биометрические методы защиты информации становятся актуальней с каждым годом. С развитием техники: сканеров, фото и видеокамер спектр задач, решаемых с помощью биометрии, расширяется, а использование методов биометрии становится популярнее. Например, банки, кредитные и другие финансовые организации служат для их клиентов символом надежности и доверия. Чтобы оправдать эти ожидания, финансовые институты все больше внимание уделяют идентификации пользователей и персонала, активно применяя биометрические технологии. Некоторые варианты использования биометрических методов:

4.2. Биометрические системы защиты информации

Понятие » биометрия » появилось в конце девятнадцатого века. Разработкой технологий для распознавания образов по различным биометрическим характеристикам начали заниматься уже достаточно давно, начало было положено в 60-е годы прошлого века. Значительных успехов в разработке теоретических основ этих технологий добились наши соотечественники. Однако практические результаты получены в основном на западе и совсем недавно. В конце двадцатого века интерес к биометрии значительно вырос благодаря тому, что мощность современных компьютеров и усовершенствованные алгоритмы позволили создать продукты, которые по своим характеристикам и соотношению стали доступны и интересны широкому кругу пользователей. Отрасль науки нашла свое применение в разработках новых технологий безопасности. Например, биометрическая система может контролировать доступ к информации и хранилищам в банках, ее можно использовать на предприятиях, занятых обработкой ценной информации, для защиты ЭВМ, средств связи и т. д.

Суть биометрических систем сводится к использованию компьютерных систем распознавания личности по уникальному генетическому коду человека. Биометрические системы безопасности позволяют автоматически распознавать человека по его физиологическим или поведенческим характеристикам.

Описание работы биометрических систем:

Все биометрические системы работают по одинаковой схеме. Вначале, происходит процесс записи, в результате которого система запоминает образец биометрической характеристики. Некоторые биометрические системы делают несколько образцов для более подробного запечатления биометрической характеристики. Полученная информация обрабатывается и преобразуется в математический код. Биометрические системы информационной безопасности используют биометрические методы идентификации и аутентификации пользователей. Идентификация по биометрической системы проходит в четыре стадии:

Заключение о совпадении/несовпадении идентификаторов может затем транслироваться другим системам (контроля доступа, защиты информации и т. д), которые далее действуют на основе полученной информации.

Обычно биометрическая система состоит из двух модулей: модуль регистрации и модуль идентификации.

4.3. Обзор готовых решений

4.3.1. ИКАР Лаб: комплекс криминалистического исследования фонограмм речи

Аппаратно-программный комплекс ИКАР Лаб предназначен для решения широкого круга задач анализа звуковой информации, востребованного в специализированных подразделениях правоохранительных органов, лабораториях и центрах судебной экспертизы, службах расследования летных происшествий, исследовательских и учебных центрах. Первая версия продукта была выпущена в 1993 году и явилась результатом совместной работы ведущих аудиоэкспертов и разработчиков программного обеспечения. Входящие в состав комплекса специализированные программные средства обеспечивают высокое качество визуального представления фонограмм речи. Современные алгоритмы голосовой биометрии и мощные инструменты автоматизации всех видов исследования фонограмм речи позволяют экспертам существенно повысить надежность и эффективность экспертиз. Входящая в комплекс программа SIS II обладает уникальными инструментами для идентификационного исследования: сравнительное исследование диктора, записи голоса и речи которого предоставлены на экспертизу и образцов голоса и речи подозреваемого. Идентификационная фоноскопическая экспертиза основывается на теории уникальности голоса и речи каждого человека. Анатомическое факторы: строение органов артикуляции, форма речевого тракта и ротовой полости, а также внешние факторы: навыки речи, региональные особенности, дефекты и др.

Биометрические алгоритмы и экспертные модули позволяют автоматизировать и формализовать многие процессы фоноскопического идентификационного исследования, такие как поиск одинаковых слов, поиск одинаковых звуков, отбор сравниваемых звуковых и мелодических фрагментов, сравнение дикторов по формантам и основному тону, аудитивные и лингвистические типы анализа. Результаты по каждому методу исследования представляются в виде численных показателей общего идентификационного решения.

Модуль «Сравнение Основного Тона» позволяет автоматизировать процесс идентификации дикторов с помощью метода анализа мелодического контура. Метод предназначен для сравнения речевых образцов на основе параметров реализации однотипных элементов структуры мелодического контура. Для анализа предусмотрено 18 типов фрагментов контура и 15 параметров их описания, включая значения минимума, среднего, максимума, скорости изменения тона, эксцесса, скоса и др. Модуль возвращает результаты сравнения в виде процентного совпадения для каждого из параметров и принимает решение о положительной/отрицательной идентификации или неопределенном результате. Все данные могут экспортироваться в текстовый отчет.

Модуль автоматической идентификации позволяет производить сравнение в режиме «один-к-одному» с использованием алгоритмов:

Вероятности совпадения и различия дикторов рассчитываются не только для каждого из методов, но и для их совокупности. Все результаты сравнения речевых сигналов двух файлах, получаемые в модуле автоматической идентификации, основаны на выделении в них идентификационно значимых признаков и вычислении меры близости между полученными наборами признаков и вычислений меры близости полученных наборов признаков между собой. Для каждого значения этой меры близости во время периода обучения модуля автоматического сравнения были получены вероятности совпадения и различия дикторов, речь которых содержалась в сравниваемых файлах. Эти вероятности были получены разработчиками на большой обучающей выборке фонограмм: десятки тысяч дикторов, различные каналы звукозаписи, множество сессий звукозаписи, разнообразный тип речевого материала. Применение статистических данных к единичному случаю сравнения файл-файл требует учета возможного разброса получаемых значений меры близости двух файлов и соответствующей ей вероятности совпадения/различия дикторов в зависимости от различных деталей ситуации произнесения речи. Для таких величин в математической статистике предложено использовать понятие доверительного интервала. Модуль автоматического сравнения выводит численные результаты с учетом доверительных интервалов различных уровней, что позволяет пользователю увидеть не только среднюю надежность метода, но и наихудший результат, полученный на обучающей базе. Высокая надежность биометрического движка, разработанного компанией ЦРТ, была подтверждена испытаниями NIST (National Institute of Standards and Technology)

Помимо идентификационных методов программа имеет средства для визуализации, редактирования и обработки сигналов.